La protezione di un router wireless è stata una battaglia in corso sin dai primi giorni del WiFi.

Ci sono stati numerosi tipi di crittografia e aggiornamenti di protocollo che hanno costantemente dimostrato di avere difetti che possono essere sfruttati.

Con ciò i router sono diventati molto più sicuri e con la giusta configurazione possono essere dispositivi molto sicuri.

Le migliori impostazioni di sicurezza per un router

Non tutte queste opzioni saranno possibili per tutti. Questo è semplicemente un elenco della migliore configurazione possibile per proteggere un router.

- Disattiva WPS (WiFi Protected Setup)

- Disabilitare la frequenza a 2,4 GHz se possibile

- Connettiti a un router solo con un dispositivo (smartphone, tablet, laptop) che è un dispositivo 802.11ac.

- Abilita la crittografia WPA2 / WPA3 e inserisci una password lunga.

- Se possibile, indebolisci il segnale WiFi.

- Non inserire mai password o nomi utente in un popup. Vai sempre direttamente alla pagina di amministrazione di un router per inserire nomi utente e password.

- Modificare il nome utente / password di accesso della pagina di amministrazione predefinita del router.

- Aggiorna il firmware del router

- Modificare il nome della trasmissione SSID.

Crittografia WEP, WPA, WPA 2, WPA 3

Ogni router dovrebbe avere una configurazione di base della crittografia. Come quasi tutti sanno, un segnale WiFi aperto sta chiedendo problemi.

WEP è notoriamente facile da hackerare e non è stato utilizzato molto dal 2003, quando è stato riscontrato un difetto di sicurezza.

Standard di crittografia del router

| Crittografia | Anno | Sicurezza |

| WEP | 1999 | Male |

| WPA | 2003 | Povero |

| WPA 2 TKIP | 2004 | Povero |

| WPA 2 AES | 2004 | medio |

| WPA 3 | 2019 | Buona |

Il WPA originale ha anche innumerevoli difetti di sicurezza e non è più molto sicuro.

WPA2 AES o il nuovo WPA3 dovrebbero essere abilitati per WiFi e con una password / parafrasi lunga.

Esistono hack per WPA2 AES ma è molto più difficile da hackerare rispetto ai vecchi standard di crittografia.

WPA3 è un nuovo standard in fase di rilascio e aggiunge molte funzionalità di sicurezza che mancano ai protocolli precedenti.

I router con il nuovo WiFi 6 AX insieme a WPA3 vengono introdotti lentamente.

WPS

WPS (WiFi Protected Setup) è un metodo utilizzato da molti router per consentire ai dispositivi di connettersi facilmente a un router tramite wireless.

Nel 2012 è stata rilevata una falla in WPS che consente di attaccare i pin, il che aggira qualsiasi sicurezza come WPA / WPA2.

Molti nuovi router hanno trovato un modo per aggirare questo problema avendo un pulsante WPS che viene premuto e abilita WPS solo per un breve periodo prima di disabilitarlo.

Tuttavia, non tutti i router lo fanno e alcuni hanno WPS abilitato per impostazione predefinita.

Programmi popolari come Reaver integrato in Kali Linux possono rompere i pin WPS in 2-10 ore, con l'attacco Pixiewps in grado di farlo molto più velocemente su alcuni router.

Se il tuo router ha WPS abilitato, disabilitarlo altrimenti è aperto all'attacco popolare di cui sopra.

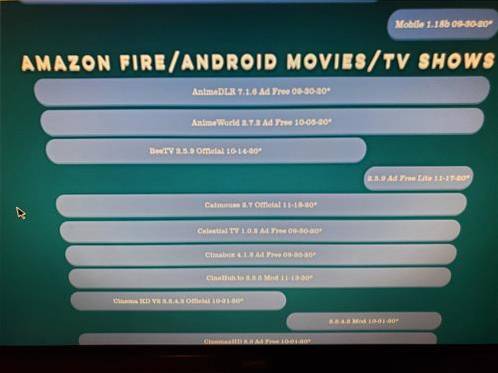

Frequenze 5 GHz / 2,4 GHz e protocollo 802.11ac

Fino al 2013, 2,4 GHz era l'unico router di frequenza utilizzato per il WiFi.

Da quando i 2,4 GHz sono diventati sovraffollati, è stata introdotta la gamma a 5 GHz.

Questi tipi di router sono chiamati router dual-band poiché possono utilizzare sia 2,4 GHz che 5 GHz per un segnale WiFi.

Per chi non lo sapesse nessuna scheda wireless può essere utilizzata per attaccare un router.

È necessario utilizzare dongle / adattatori USB specifici con il chipset corretto.

C'è un'abbondanza di adattatori USB che possono hackerare un router sul lato a 2,4 GHz.

Attualmente, c'è una carenza di adattatori USB in grado di hackerare la frequenza di 5 GHz di un router.

Ci sono alcuni adattatori USB che possono farlo, ma con scarso successo.

La ragione per la percentuale di successo limitata è il protocollo 802.11ac.

Gli strumenti di hacking WiFi semplicemente non sono stati ancora aggiornati per attaccare questo nuovo protocollo.

Solo i protocolli 802.11ne 802.11ac funzionano nella gamma di 5 GHz. 802.11n esiste da un po 'di tempo e funziona sia a 2,4 GHz che a 5 GHz.

802.11ac funziona solo nella gamma di 5 GHz.

802.11n viene utilizzato per dispositivi legacy che devono connettersi a un router, ma è un protocollo ben noto che può essere violato con molti strumenti di cracking WiFi.

Attualmente, un router configurato per trasmettere solo WiFi nella gamma di 5 GHz con il protocollo 802.11ac è quasi non hackerabile con gli attuali strumenti di hacking WiFi.

Qualsiasi dispositivo connesso a un router deve anche essere in grado di utilizzare il protocollo 802.11ac poiché qualsiasi configurazione è valida solo come il suo collegamento più debole.

Tieni presente che questo può cambiare in qualsiasi momento poiché il software e l'hardware di hacking sono in uno stato di evoluzione costante.

Attualmente, un router con il lato a 2,4 GHz disattivato, insieme al supporto WPS disattivato, che utilizza la crittografia WPA2 e che utilizza solo la frequenza a 5 GHz con il protocollo 802.11ac è quasi impossibile da hackerare.

Niente è mai completamente inattaccabile, ma ci vorrebbe un malintenzionato molto avanzato per violare quel tipo di configurazione.

Un hacker principiante di script kiddie non sarebbe in grado di guardare la moltitudine di video di YouTube che hackerano il WiFi e non sarebbe in grado di decifrare una configurazione come questa attualmente.

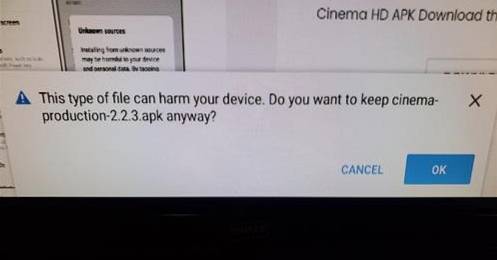

Man-In-The-Middle-Attack

Gli attacchi Man-In-The-Middle chiamati MitM si verificano quando un hacker si pone tra un router e un dispositivo ad esso connesso.

Un hacker malintenzionato che esegue un attacco MitM può inviare un segnale al router costringendo la persona a connettersi al proprio computer, il che consente alla vittima di tornare online.

La maggior parte degli utenti non ne è a conoscenza e continua a navigare online. L'aggressore può visualizzare tutti i dati mentre passano attraverso la propria macchina acquisendo password o altri dati che vengono esaminati.

Gli attacchi al router MitM si presentano in molte forme, di cui quelle popolari sono un pop-up che mostra a un utente una falsa pagina di accesso al router che sembra legittima.

Se un utente inserisce il proprio nome utente e password in una falsa pagina di attacco MitM, può continuare a pensare di aver risolto il problema.

Nel frattempo un malintenzionato ha acquisito le loro informazioni.

Per contrastare questo tipo di attacco, non inserire semplicemente le informazioni sulla password del nome utente alla cieca.

Sapere dove si trovano le informazioni sulle impostazioni di accesso su un laptop, tablet o smartphone e inserire le informazioni solo lì.

Un router non dovrebbe mai visualizzare un popup che richiede informazioni. In tal caso, accedi manualmente a un router con una connessione cablata e verifica le impostazioni.

Modificare le credenziali di accesso della pagina di amministrazione predefinita del router

Tutti i router hanno un nome utente e una password predefiniti per accedere alla pagina di amministrazione.

Spesso qualcosa di semplice come nome utente: admin, Parola d'ordine: admin

Questo dovrebbe essere cambiato in qualcosa di sicuro, poiché è un modo semplice per qualcuno che si trova sulla stessa rete e digita l'indirizzo IP del tuo router per accedervi.

Modificare il nome di trasmissione SSID predefinito

Tutti i router sono dotati di un nome di trasmissione predefinito come router Linksys o Dlink che trasmetterà il nome Linksys o Dlink come nome della connessione AP WiFi.

La modifica del nome della trasmissione fornirà a un utente malintenzionato meno informazioni sulle vulnerabilità del router.

Un router Linksys ha diverse vulnerabilità rispetto a un router Dlink e così via.

Una delle cose che faccio è invece di dare al router un nome di animale domestico univoco è cambiarlo con un altro nome del produttore del router.

Ad esempio, se si tratta di un router Linksys, modificare l'SSID in Dlink e viceversa.

Questo può confondere un utente malintenzionato poiché crede di attaccare un determinato router con una vulnerabilità nota quando si tratta di qualcos'altro.

Distanza di copertura WiFi

La distanza può essere importante con il WiFi, ma può lasciare un router aperto agli attacchi.

Tutti gli attacchi ai router wireless necessitano di un buon segnale WiFi per svolgere il loro lavoro se non riescono a ottenere un buon segnale di quanto non possa essere fatto.

Gli aggressori usano amplificatori di segnale per aumentare un segnale debole, quindi spesso non si può fare molto al riguardo.

Tuttavia, se non è necessario un forte indebolimento del segnale wireless, è possibile prevenire un attacco.

Molti router hanno un'impostazione per regolare la potenza del segnale WiFi che può essere regolata verso il basso o verso l'alto.

Differenze del router

Quando si tratta di produttori di router, tutti hanno interfacce e opzioni diverse.

È impossibile elencare in un post la posizione di queste impostazioni per i numerosi router venduti.

La maggior parte delle opzioni sarà universale come la crittografia WEP, WPA, WPA2, ma il modo in cui le opzioni vengono attivate varia da un router all'altro.

Le opzioni dell'interfaccia di un router possono sempre essere cercate su Google o il manuale trovato e guardato per le sue impostazioni.

La cosa principale da capire sulla protezione di un router sono le opzioni di sicurezza universali che la maggior parte di qualsiasi router avrà.

Sommario

Qualsiasi router sarà sempre accettabile per gli attacchi, ma fare cose semplici come quelle sopra ridurrà notevolmente il rischio.

Spesso gli aggressori WiFi si sposteranno su un obiettivo più semplice (poiché ce ne sono molti) invece di sprecare ore se non giorni cercando di prendere di mira una configurazione difficile.

ComputersHowto

ComputersHowto